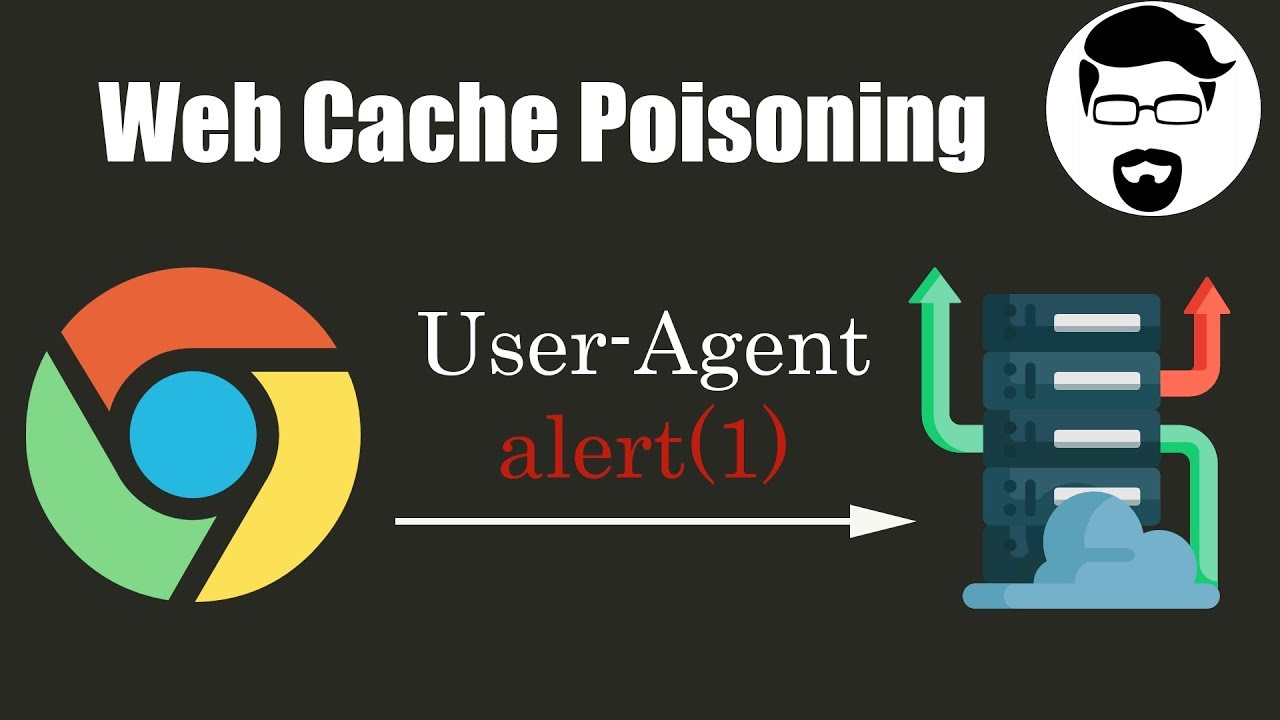

Web Cache Poisoning: XSS w nagłówku User-Agent

https://www.ispeech.org

Subskrybuj kanał: https://www.youtube.com/c/KacperSzurek?sub_confirmation=1

Grupa na Facebooku: https://www.facebook.com/groups/od0dopentestera/

Czasami zdarza się, że odnalezione przez nas błędy nie są możliwe do wykorzystania w normalnych warunkach.

Jednym z takich błędów jest self XSS, kiedy to użytkownik wchodzi na stronę internetową, otwiera konsole deweloperską przeglądarki i wkleja do niej złośliwy kod.

Dlatego tez niektóre strony - na przykład Facebook - wyświetlają w tej konsoli specjalną wiadomość, informując tym samym użytkownika, że nie powinien wklejać tutaj niczego jeżeli nie jest programista.

Innym rodzajem ataków, są XSS-y, które wykorzystują niektóre, specyficzne nagłówki ustawiane automatycznie przez przeglądarkę.

Dla przykładu USER-AGENT, czyli informacja na temat bieżącej przeglądarki.

Nagłówek ten ustawia sama przeglądarka i bez specjalnych rozszerzeń użytkownik wchodzący na stronę nie ma żadnego wpływu na jego zawartość i nie może go zmienić.

W dzisiejszym odcinku „od 0 do pentestera” opisze atak Web Cache Poisoning, który sprawia, że jesteśmy w stanie ustawić te nagłówki, na takie zawierające złośliwą zawartość.

Spotify: https://open.spotify.com/show/4qGXKJyJicRJ0PfAX05V9O

Google Podcast: https://www.google.com/podcasts?feed=aHR0cHM6Ly9hbmNob3IuZm0vcy81M2E4OTNjL3BvZGNhc3QvcnNz

Apple Podcasts: https://itunes.apple.com/us/podcast/kacper-szurek/id1410369860?mt=2&uo=4

Anchor: https://anchor.fm/kacperszurek/

Bazując na: https://portswigger.net/blog/practical-web-cache-poisoning

Icon made by Freepik, Smashicons, srip from www.flaticon.com

2019-07-22 06:00:02

source

Gloss