Finding and Exploiting Vulnerabilities in Mobile Point of Sales Systems

https://www.ispeech.org/text.to.speech

Finding and Exploiting Vulnerabilities in Mobile Point of Sales Systems por L.A. Galloway & T. Yunusov

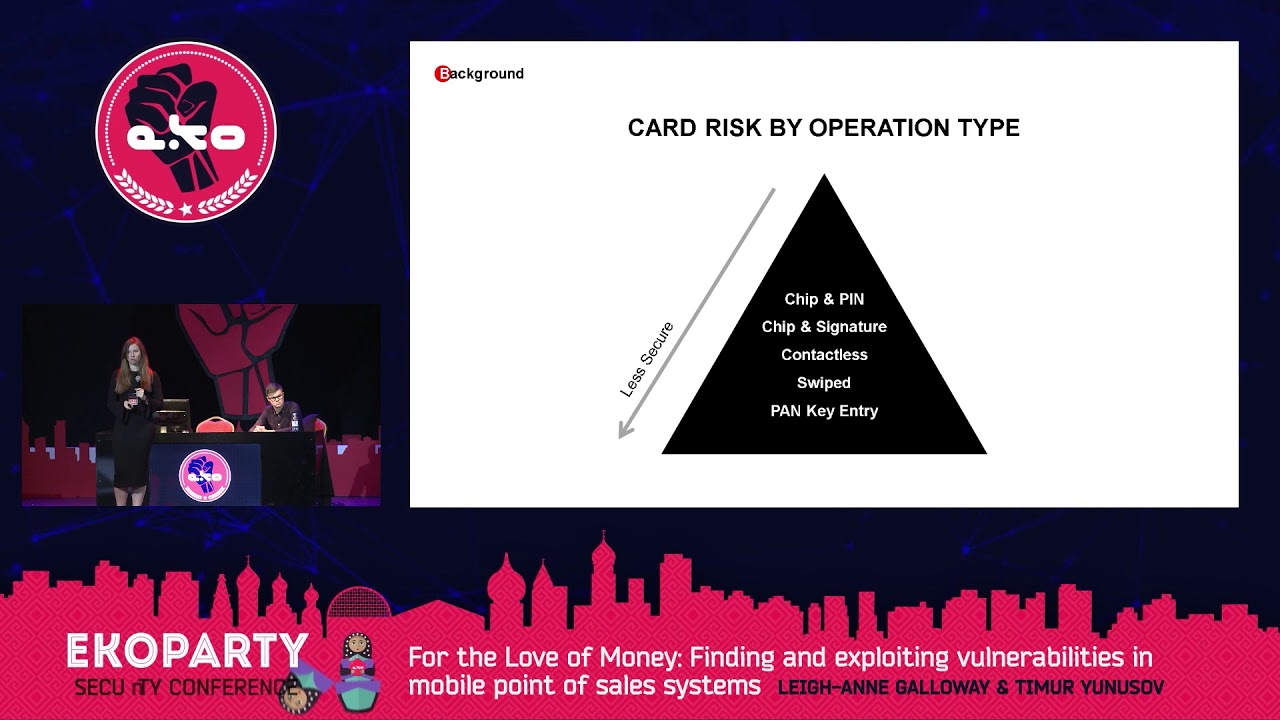

Actualmente, es difícil encontrar un negocio que no acepte medios de pagos más rápidos. Las terminales de punto de venta móviles (mPos) han impulsado este crecimiento, achicando las barreras para que pequeños y mini negocios acepten alternativas de pago en efectivo. Antiguas tecnologías de pago como la banda magnética, aún conforman la gran mayoría de las transacciones personales. Esto es complicado, más aún por la introducción de nuevos standards de pagos tales como NFC. Como con cualquier nueva iteración en tecnología de pagos, inevitablemente aparecen debilidades en este complejo eco-sistema de pagos. En esta charla nos preguntamos ¿cuáles son las implicaciones de seguridad y fraude de remover las barreras económicas al aceptar pagos con tarjeta y cuáles son los riesgos asociados con la continuidad de confiabilidad en antiguos standards de antiguas tarjetas como la banda magnética? En el pasado, pruebas de vectores de ataque de pagos han sido limitados al ámbito de los proyectos individuales y a aquellos que tenían acceso permanente a POS e infraestructuras de pago. Pero ya no más! En lo que creemos ser la investigación más exhaustiva en este campo, consideramos 4 principales proveedores de mPos a lo largo de Estados Unidos, América del sur y Asia; Square, SumUp, iZettle y PayPal. Daremos demostraciones en vivo de nuevas vulnerabilidades que te permitirán transacciones MitM, enviadas arbitrariamente via un código bluetooth y aplicaciones móviles, modificar valores de pagos para transacciones con banda magnética, y vulnerabilidades del firmware; desde DoS a RCE. Usando este enfoque geográfico, somos capaces de demostrar la superficie de ataque actual de mPOS y, predecir cómo evolucionará esta situación en los próximos años. Demostraremos cómo cualquiera puede llevar a cabo un ataque, para enviar códigos arbitrarios a un dispositivo mPOS usando un simple hardware de menos de $10. La automatización de este proceso, permite a un atacante seleccionar una variedad de mensajes pre-generados para enviar al mPOS durante el proceso de transacción. Finalmente, para miembros de la audiencia interesados en integrar prácticas de prueba a sus organizaciones o prácticas de investigación, les mostraremos cómo utilizar mPOS para identificar debilidades en las tecnologías de pago, y cómo permanecer indetectables a pesar de los mecanismos de seguridad anti-fraude.

Sobre L.A. Galloway

'Leigh-Anne Galloway es una investigadora de seguridad que se especializa en las áreas de aplicación y seguridad de pagos. Leigh-Ann empezó su carrera en respuesta a incidentes, liderando investigaciones en brechas de información de tarjetas de pago. Fue allí donde descubrió su pasión por la consultoría de seguridad y tecnologías de pago. Ha presentado y es autora de investigaciones de seguridad de ATM (cajeros automáticos), aplicación de seguridad y vulnerabilidades en tecnologías de pago y ha disertado previamente en DevSecCon, Bsides, Hacktivity, 8dot8, OWASAP, Troopers y Black Hat.

Sobre T. Yunusov

Tim Yunusov es un experto en Seguridad en el sector bancario y aplicaciones de seguridad. Es autor de múltiples investigaciones en el campo de la seguridad, que incluyen "Apple Par replay attacks" (BlackHat USA 2017), "7 sins of ATM protection against logical attacks" (PacSec, POC), "Bruteforce of PHPSESSID", “XML Out-Of-Band” (BlackHat EU), y está posicionado en el Top Ten de Web Hacking Techniques de WhiteHat Sevurity. Diserta regularmente en conferencias y se ha presentado previamente en CanSecWest, Black Hat USA, Black Hat EU, HackInTheBox, Nullcon, NoSuchCon, Hack In Paris, ZeroNights and Positive Hack Days.

#eko14 (2018)

video, sharing, camera phone, video phone, free, upload

2018-11-28 22:00:01

source

Gloss